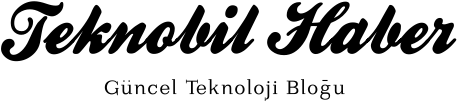

Siber güvenlik araştırmacıları, popüler bir iş akışı otomasyon platformu olan n8n'de , kimlik doğrulaması yapılmamış uzaktan bir saldırganın savunmasız örnekler

üzerinde tam kontrol sağlamasına olanak tanıyan, en yüksek önem derecesine sahip bir güvenlik açığının daha ayrıntılarını açıkladı .

CVE-2026-21858 (CVSS puanı: 10.0) olarak takip edilen güvenlik açığına Cyera Research Labs tarafından Ni8mare kod adı verilmiştir . Güvenlik araştırmacısı Dor Attias, bu açığı 9 Kasım 2025 tarihinde keşfettiği ve bildirdiği için takdir edilmiştir.

n8n bugün yayınladığı bir uyarıda, "n8n'deki bir güvenlik açığı, saldırganın belirli form tabanlı iş akışlarının yürütülmesi yoluyla altta yatan sunucudaki dosyalara erişmesine olanak tanıyor" dedi . "Güvenlik açığı bulunan bir iş akışı, kimlik doğrulaması yapılmamış uzaktan bir saldırgana erişim sağlayabilir. Bu, sistemde depolanan hassas bilgilerin ifşa edilmesine yol açabilir ve dağıtım yapılandırmasına ve iş akışı kullanımına bağlı olarak daha fazla güvenlik ihlaline olanak tanıyabilir."

Son gelişmelerle birlikte, n8n son iki hafta içinde dört kritik güvenlik açığını açıkladı.

- CVE-2025-68613 (CVSS puanı: 9.9) - Dinamik olarak yönetilen kod kaynaklarının uygunsuz kontrolü, kimliği doğrulanmış saldırganların belirli koşullar altında uzaktan kod yürütme (RCE) gerçekleştirmesine olanak sağlayabilir (1.120.4, 1.121.1 ve 1.122.0 sürümlerinde düzeltildi)

- CVE-2025-68668 veya N8scape (CVSS puanı: 9.9) - Kimliği doğrulanmış ve iş akışları oluşturma veya değiştirme iznine sahip bir kullanıcının, n8n çalıştıran ana sistemde rastgele komutlar yürütmesine olanak sağlayabilecek bir sanal alan atlatma güvenlik açığı (2.0.0 sürümünde düzeltildi)

- CVE-2026-21877 (CVSS puanı: 10.0) - n8n hizmeti aracılığıyla güvenilmeyen kod çalıştırabilen ve bu durumun sistemin tamamen ele geçirilmesine yol açabileceği, kimliği doğrulanmış bir saldırganın erişemeyeceği tehlikeli bir güvenlik açığı içeren dosyanın sınırsız yüklenmesi (1.121.3 sürümünde düzeltildi)

Ancak, bu güvenlik açıklarının aksine, CVE-2026-21858 herhangi bir kimlik bilgisi gerektirmez ve hassas sırları çıkarmak, yönetici erişimini taklit etmek ve hatta sunucuda rastgele komutlar çalıştırmak için " Content-Type " karışıklığı açığından yararlanır.

Bu güvenlik açığı, 1.65.0 sürümü de dahil olmak üzere n8n'nin tüm sürümlerini etkiliyor. 18 Kasım 2025'te yayınlanan 1.121.0 sürümünde bu sorun giderildi. Kütüphanenin en son sürümlerinin 1.123.10, 2.1.5, 2.2.4 ve 2.3.0 olduğunu belirtmekte fayda var.

Cyera'nın The Hacker News ile paylaştığı teknik detaylara göre, sorunun özü n8n webhook ve dosya işleme mekanizmasında yatıyor. Belirli olaylar meydana geldiğinde uygulamalardan ve hizmetlerden veri almak için çok önemli olan webhook'lar, gelen istek "parseRequestBody()" adlı bir fonksiyon kullanılarak ayrıştırıldıktan sonra tetikleniyor.

Özellikle, bu fonksiyon, istekteki "Content-Type" başlığını okumak ve istek gövdesini ayrıştırmak için başka bir fonksiyonu çağırmak üzere tasarlanmıştır.

"Content-Type" başlığı " multipart/form-data " ise, form verisi anlamına gelen parseFormData() işlevini (diğer adıyla "dosya yükleme ayrıştırıcısı") kullanın.

Diğer tüm içerik türleri için parseBody() yani "normal gövde ayrıştırıcısı"nı kullanın.

Dosya yükleme ayrıştırıcısı ise, form verilerini ayrıştırmak için kullanılan bir Node.js modülü olan formidable ile ilişkili parse() fonksiyonunu kullanır ve çözümlenmiş sonucu "req.body.files" adlı global bir değişkende saklar. Bu doldurulmuş veriler, yalnızca "Content-Type" başlığı "multipart/form-data" olarak ayarlandığında çalışan webhook tarafından işlenir.

Bunun aksine, normal gövde ayrıştırıcısı gelen HTTP isteğinin gövdesini işler ve çıkarılan verileri "req.body" olarak bilinen farklı bir genel değişkende saklar.

CVE-2026-21858, dosya işleme fonksiyonu "multipart/form-data" içerik türünün doğrulanması yapılmadan çalıştırıldığında ortaya çıkar ve saldırganın req.body.files'ı geçersiz kılmasına olanak tanır. Cyera, form gönderimlerini işleyen fonksiyonda ("formWebhook()") böyle bir güvenlik açığı bulduğunu ve bu fonksiyonun "req.body.files" üzerinde işlem yapmak üzere bir dosya işleme fonksiyonu ("copyBinaryFile()") çağırdığını belirtti.

"Sorun şu: Bu fonksiyon, içerik türünün 'multipart/form-data' olup olmadığını doğrulamadan çağrıldığı için, req.body.files nesnesinin tamamını kontrol edebiliyoruz," dedi Attias. "Bu da dosya yolu parametresini kontrol edebildiğimiz anlamına geliyor; yani yüklenen bir dosyayı kopyalamak yerine, sistemdeki herhangi bir yerel dosyayı kopyalayabiliyoruz."

"Sonuç? Form düğümünden sonraki her düğüm, kullanıcının yüklediği içerik yerine yerel dosyanın içeriğini alır."

Saldırının nasıl gerçekleşebileceğine gelince, kuruluşun bilgi tabanına Form iş akışı kullanılarak yüklenen ürün spesifikasyon dosyalarına dayalı olarak çeşitli ürünler hakkında bilgi sağlayan bir sohbet arayüzüne sahip bir web sitesini düşünün. Bu kurulumla, kötü niyetli bir kişi güvenlik açığından yararlanarak n8n örneğinden rastgele dosyaları okuyabilir ve aşağıdaki adımları gerçekleştirerek uzaktan kod yürütme (RCE) saldırısına kadar ilerleyebilir:

"/home/node/.n8n/database.sqlite" adresinde bulunan veritabanına erişmek ve onu bilgi tabanına yüklemek için rastgele okuma ilkelini kullanın.

Sohbet arayüzünü kullanarak yöneticinin kullanıcı kimliğini, e-posta adresini ve şifrelenmiş parolasını çıkarın.

"/home/node/.n8n/config" adresinde bulunan yapılandırma dosyasını yüklemek ve şifreleme gizli anahtarını çıkarmak için tekrar rastgele okuma ilkelini kullanın.

Elde edilen kullanıcı ve anahtar bilgilerini kullanarak sahte bir oturum çerezi oluşturun ve yönetici erişimi elde edin, bu da kimlik doğrulama atlatılmasına yol açar.

" Komut Yürüt " düğümü içeren yeni bir iş akışı oluşturarak uzaktan kod yürütme (RCE) başarısı elde edin.

Cyera, "Ele geçirilen bir n8n'nin etki alanı çok büyük," dedi. "Ele geçirilen bir n8n örneği sadece bir sistemin kaybı anlamına gelmiyor; saldırganlara her şeyin anahtarlarını teslim etmek anlamına geliyor. API kimlik bilgileri, OAuth belirteçleri, veritabanı bağlantıları, bulut depolama - hepsi tek bir yerde merkezileştirilmiş durumda. n8n, tek bir hata noktası ve tehdit aktörleri için bir altın madeni haline geliyor."

Sorunun ciddiyeti göz önüne alındığında, kullanıcıların en iyi koruma için en kısa sürede yamalı sürüme veya daha yeni bir sürüme yükseltmeleri, n8n'i internete açık bırakmaktan kaçınmaları ve tüm Formlar için kimlik doğrulamayı zorunlu kılmaları önerilir. Geçici çözümler olarak, herkese açık webhook ve form uç noktalarının kısıtlanması veya devre dışı bırakılması tavsiye edilir.

Kaynak : https://thehackernews.com/2026/01/critical-n8n-vulnerability-cvss-100.html